Lors de Cloud Next'24, nos experts ont assisté au talk "Simplified Google Cloud network security: Zero-trust and beyond".

Ce talk explique comment défendre de manière proactive le réseau cloud de notre organisation grâce à l'architecture zéro confiance basée sur le machine learning de Google Cloud. Cette session riche en démonstrations révèle le dernier pare-feu Cloud nouvelle génération (NGFW), les améliorations du proxy Web sécurisé et de Cloud Armor, les intégrations de partenaires et des cas d'utilisation réels. Ce talk nous apprend à neutraliser les accès non autorisés, les pertes de données sensibles et d'autres vecteurs d'attaque du cloud dans les environnements de cloud public et hybride.

Mais également à un retour client sur le Cloud NGFW, Walmart : "Protect your workload with Google Cloud next generation firewall"

Yann Chenu et David Hollick vous font un recap de ces talks 👇

Sécurité simplifiée du réseau Google Cloud : Zero-trust et au-delà

Un des plus gros challenges lors de la mise en place d’un Landing Zone est de contrôler les flux réseaux dits Est-Ouest avec un Network Virtual Appliance (NVA). Souvent, ceci se traduit par une machine virtuelle avec plusieurs Network Interfaces Cards (NICs) qui abrite une image de Palo Alto ou Fortinet. L’implémentation des Landing Zones avec des Network Virtual Appliance pose les problèmes suivants :

- Une VM est limitée à 8 NICs et ils doivent être définis lors de la création de la VM. En cas de changement de l’ordre des NICs, la machine virtuelle doit être recréée

- Une NVA de type Palo Alto nécessite des connaissances spécifiques pour être correctement configurée.

- La configuration est complexe et a souvent besoin d’une interconnexion avec le on premise, afin de prendre la configuration à partir de la suite Panorama de Palo Alto. Cette interconnexion court-circuite souvent le hub du modèle hub and spoke

- Avec une NVA de type Palo Alto ou Fortinet, il n’est pas possible de filtrer le trafic Est-Ouest au sein d’un VPC. La priorité des routes intra VPC est égale à zéro et ne peut pas être surchargée.

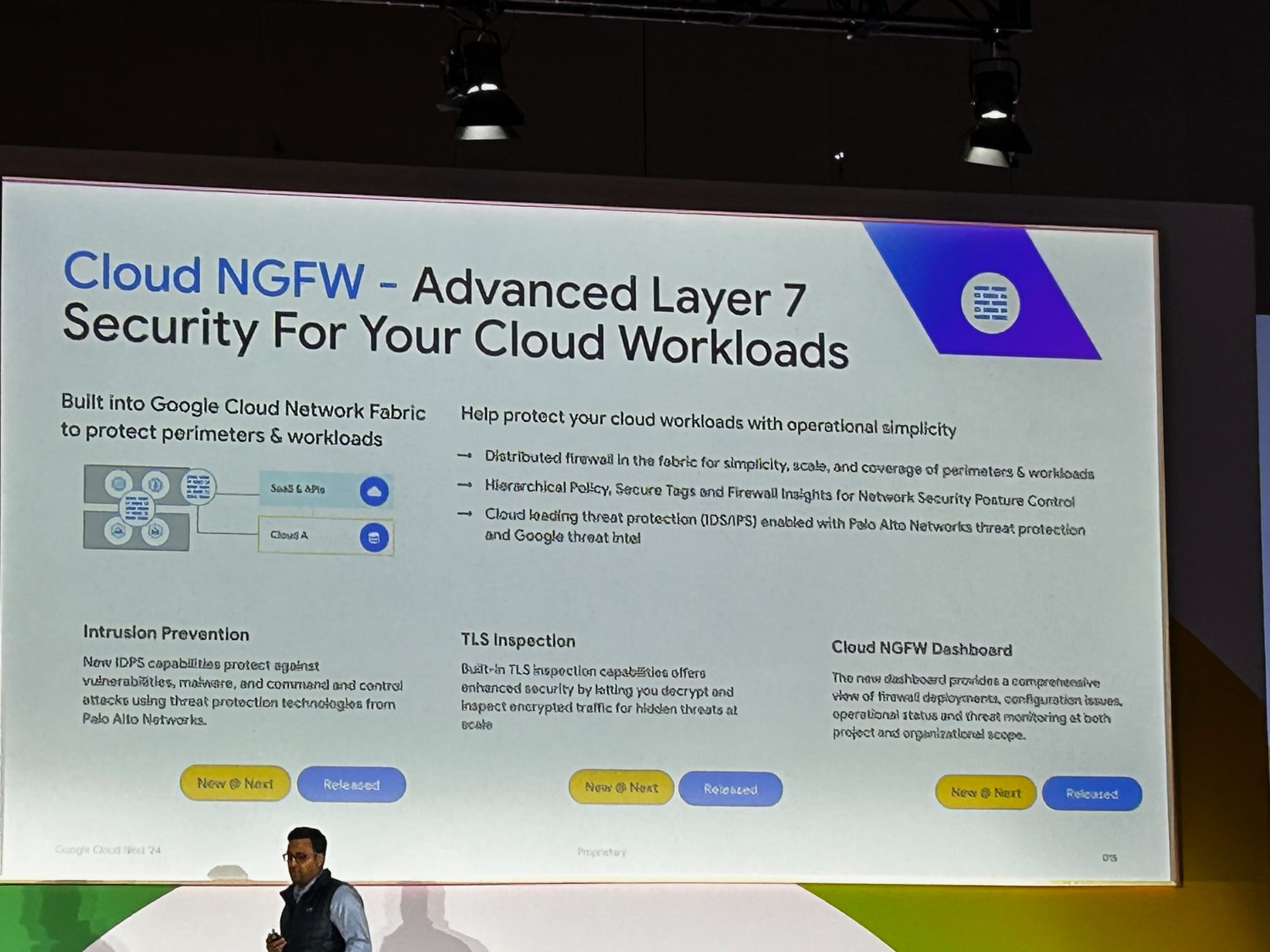

L’offre Cloud NGFW de Google est une règle de pare-feu distribuée complètement managée par Google et peut scaler de manière automatique. Il permet de définir des règles de pare-feu hiérarchiques en se basant sur des tags pour bien cibler les workloads. Et surtout, il permet de filtrer le trafic entre plusieurs sous réseaux du même VPC, ce qui est impossible avec une NVA. Étant un produit natif de Google, il n'est plus nécessaire de maîtriser la configuration complexe d'une NVA Palo Alto. De plus, cela élimine le besoin de détruire et de recréer la machine virtuelle à chaque modification de l'interface réseau.

Dans sa version Enterprise on peut ajouter les fonctionnalités de IDS/IPS (Intrusion Detection System and Intrusion Protection System) de Palo Alto et l’inspection des paquets TLS (mais faites attention au prix)

Et bien sûr, cet article ne sera pas complet sans parler des fonctionnalités AI de Gemini :

- La détermination des vulnérabilités liées au CVE

- L’analyse du trafic réseau d’une machine virtuelle signalée comme étant compromise

Walmart - retour d'expérience d'un client

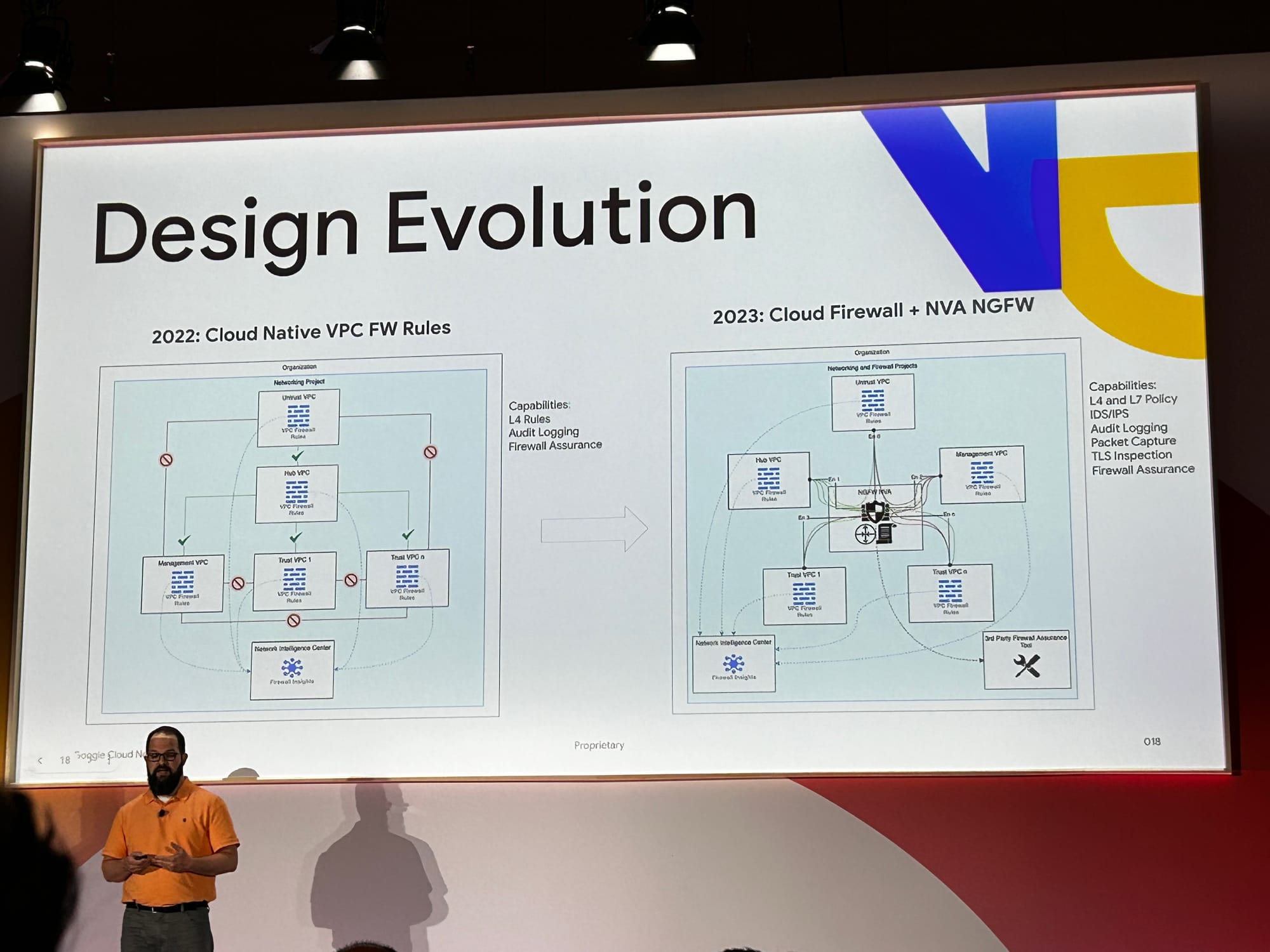

Première Version 2002 : Avec VPC Firewall Rules

La première version s'appuie uniquement sur des règles de pare-feu historiques de Google.

Deuxième version 2023 : Avec des Network Virtual Appliances (NVA)

Pour la deuxième version de l'architecture hub and spoke, le client a implémenté des Network Virtual Appliance

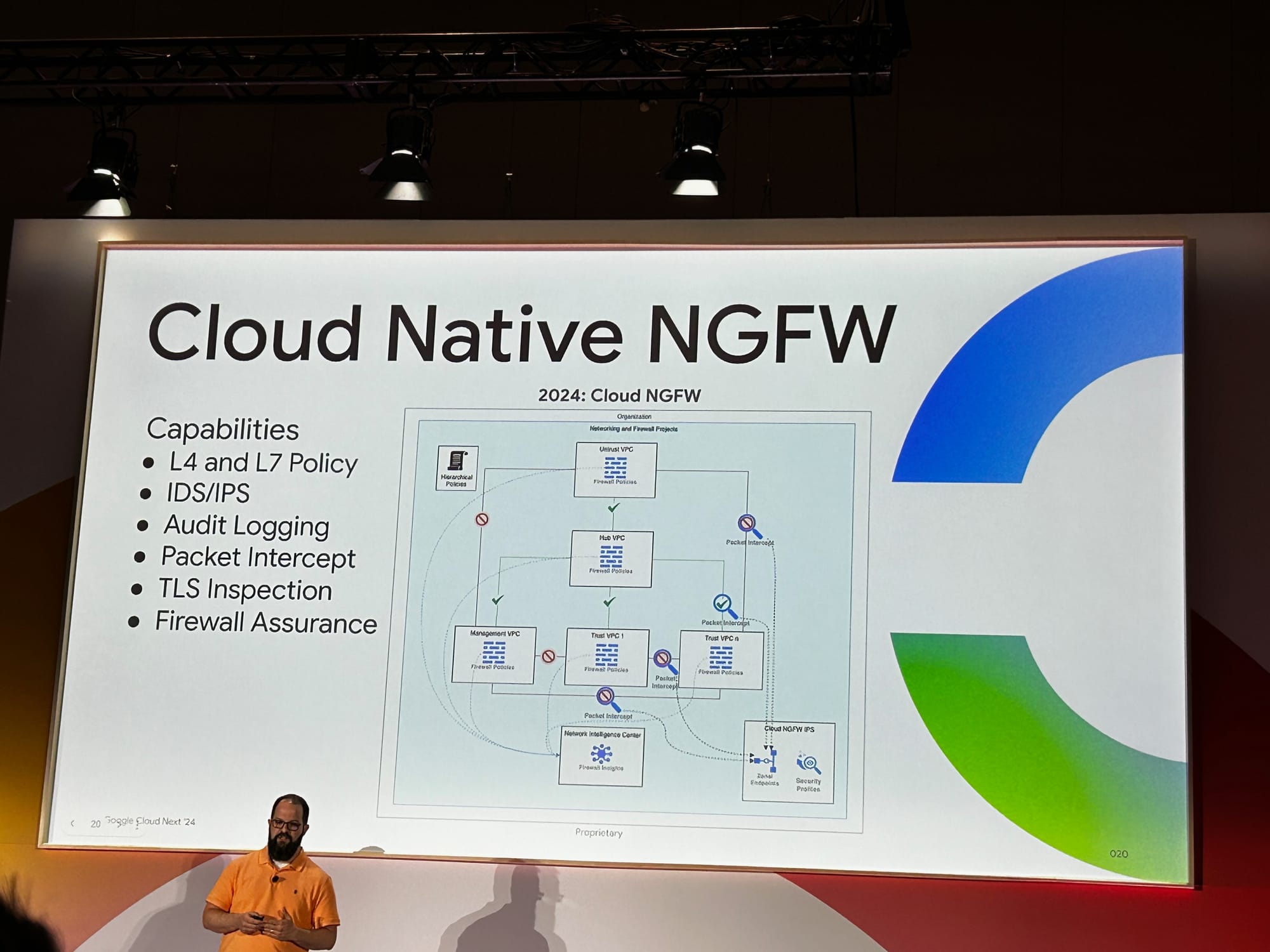

Troisième Version 2024 : Avec Cloud Next Generation Firewall

La version finale de l'architecture vise à garder les mêmes VPCs que la version 2, mais les NVAs ont été supprimées. Les VPCs sont liés via un peering et le réglage du trafic est-ouest et nord-sud est implémenté avec des Cloud Next Generation Firewall rules

Conclusion

Avec cette nouvelle fonctionnalité, l’implémentation d’un Landing Zone deviendra plus rapide et moins imprévisible. Il sera possible de modifier la configuration des pare-feu sans devoir reconstruire des machines virtuelles ou apprendre les langages de configuration spécifiques à des fournisseurs comme Palo Alto, Fortinet ou autres. Et surtout, il permet de filtrer le trafic entre sous-réseaux du même VPC, ce qui n'était pas possible avec des NVAs

Liens :

https://cloud.withgoogle.com/next?session=SEC302#day_1. / https://cloud.withgoogle.com/next/session-library?session=SEC301#all

![[NEXT' 24]: GenAI ou comment vivre avec son temps](/content/images/size/w1304/2024/04/8_Google_Cloud_Next_2024_JtCx8BX.max-2000x2000.jpg)

![[Next’ 24] Découverte de GKE on Prem, la promesse de Google pour une performance optimisée on-site](/content/images/size/w1304/2024/04/Capture-d-e-cran-2024-04-23-a--11.42.19.png)